Naslov nije bas najsretniji, nikako da skontam kako da definisem problem u jednoj kracoj recenici.

Mozda zato sto je problem malo kompleksniji :), uglavnom, ide dole objasnjenje problema, a za naslov cemo lako.

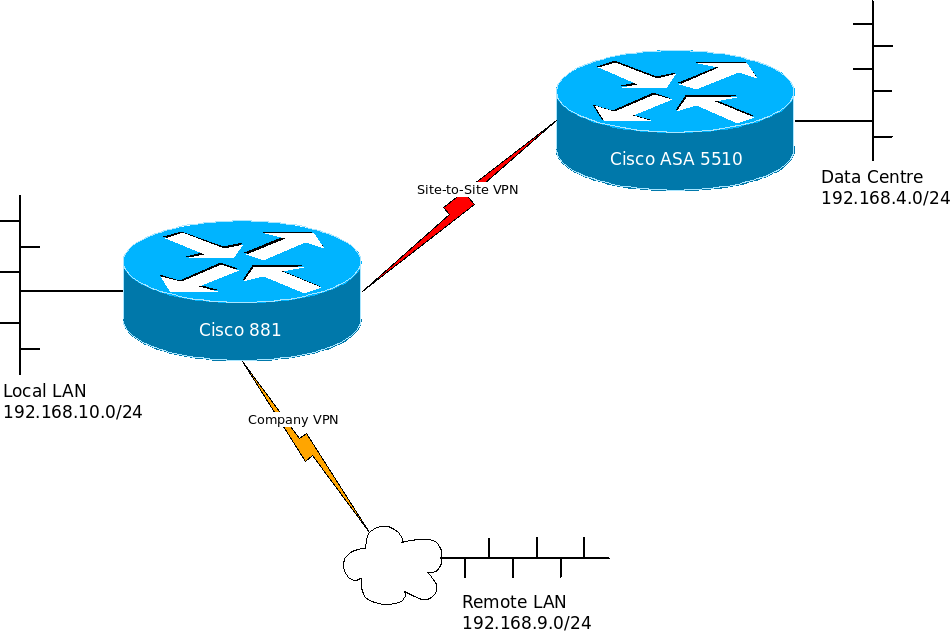

Dakle, u firmi imamo Cisco 881 router iza kojeg se nalazi lokalni LAN sa mrezom 192.168.10.0/24.

Na tom routeru je konfigurisan VPN server kako bi uposlenici mogli i od kuce raditi. To sam oznacio kao “Company VPN”.

Prilikom uspostavljanja VPN-a, uposlenik dobije adresu u mrezi 192.168.9.0/24 i routu da se saobracaj za mrezu 10 forwarduje na defaultni gateway.

Takodjer, imamo i Data Centre u kojem se nalazi Cisco ASA 5510 i iza nje lokalni LAN sa mrezom 192.168.4.0/24.

ASA je takodjer konfigurisana kao VPN Server, ali samo za Site-to-Site VPN. Ona ceka konekciju od routera iz firme (Cisco 881).

Cisco 881 je, pored toga sto je VPN server sa uposlenike, takodjer konfigurisan kao VPN Client koji inicira Site-to-Site VPN sa Ciso ASA u Data Centru.

Ovo sve skupa vjerovatno zvuci poprilicno zbunjujuce zato evo i slikica da bude malo jasnije:

Ukratko, postoje dva VPN-a, Site-to-Site izmedju dva routera i otvoreni VPN konfigurisan na routeru u firmi. ASA je samo VPN server i ceka konekciju od 881 routera koji je uporedo i klijent (za Site-to-Site) i server (za uposlenike).

Eh sada, problem

Site-to-Site VPN funkcionise bez problema. Konstantno je up, kada sam u firmi na mrezi 10, mreza 4 mi je dostupna, dakle mogu se ssh na servere, mogu pingati itd.

Company VPN je takodjer dostupan iz vana, dakle konektujem se nekim klijentom, dobijem adresu u mrezi 9 i sve u mrezi 10 mi je dostupno.

Medjutim, kada sam VPN konektovan na firmu, dakle kada sam u mrezi 9, mreza 4 mi je totalno nedostupna.

Pretpostavljam da je problem u nekoj statickoj routi na 881 routeru, ali nikako da skontam gdje, sta i kako. (mozda sam malo i umoran :D)

Eto, ako neko ima ideju o cemu pricam, nek se javi pa cemo na private da posaljem linkove sa konfiguracijom routera.